Cómo implementar autenticación criptográfica en consumibles y accesorios médicos y sanitarios

Todos hemos sufrido en alguna ocasión el mal funcionamiento de un producto falso o de imitación. Cartuchos de tinta para impresora o baterías para cámaras son solo dos ejemplos de productos de consumo cuyos usuarios se han encontrado con versiones falsificadas o de imitación. Si bien un cartucho de tinta de imitación puede afectar al número de páginas impresas, la calidad de la impresión y los colores, no pondrá en peligro la vida de las personas.

En cambio una batería, sobre todo si utiliza materiales peligrosos como iones de litio, podría generar un calor excesivo durante la carga, incendiarse o incluso explotar. Aunque todo esto amenaza vidas, pensemos en las consecuencias de los consumibles médicos falsos, los productos desechables de un solo uso o los accesorios médicos que entran en la cadena de suministro de un hospital.

El peligro para la vida de las personas en un entorno médico es grave. No obstante, desde el punto de vista del negocio también debemos observar cómo afecta al fabricante del equipo en el que se utiliza el consumible o accesorio. La marca del fabricante del equipo se vería perjudicada de manera significativa debido a un accidente como resultado de un producto de imitación empleado en su máquina, aunque no haya fabricado el consumible. Las técnicas de autenticación criptográfica se usan habitualmente en varios productos de consumo e industriales para combatir las amenazas de los accesorios falsos y de imitación.

Los sensores en el cerebro se encuentran entre los muchos productos médicos en los cuales un circuito integrado (CI) de autenticación criptográfica es primordial para la protección. Cada vez que un trabajador sanitario maneja un monitor cerebral verificaría la autenticidad del sensor con el fin de comprobar la validez de los datos procedentes del sensor. Una solución basada en un CI CryptoAuthentication™ de Microchip protege la consulta médica frente a sensores de imitación que puedan proporcionar información incorrecta sobre la salud cerebral. Los fabricantes destinan grandes presupuestos al marketing para construir sus marcas y los valores en los que se basan, de ahí que implementar la autenticación criptográfica en sus productos y accesorios proteja a sus clientes ante productos de imitación además de reforzar la seguridad del producto.

Los fabricantes destinan grandes presupuestos al marketing para construir sus marcas y los valores en los que se basan, de ahí que implementar la autenticación criptográfica en sus productos y accesorios proteja a sus clientes ante productos de imitación además de reforzar la seguridad del producto.

Implementar la autenticación criptográfica en productos médicos y sanitarios es primordial para la salud del paciente, la confidencialidad del paciente y la protección del usuario, y se aplica en una gran variedad de equipos de diagnóstico y monitorización. Algunos ejemplos son electrodos de un solo uso para ECG, sensores desechables de constantes vitales, tubos de respiración, dosificadores de medicamentos y medidores de glucosa. No todas las aplicaciones médicas incluyen un accesorio o consumible de tipo electrónico, por lo que también es esencial contemplar aquellos consumibles que no integren electrónica, como tubos de respiración o cartuchos de inhaladores. El auge de la monitorización en centros de atención y de tipo remoto en los hogares, lejos de hospitales y entornos sanitarios, exige aún más comprobar la autenticidad de consumibles y accesorios. En un entorno clínico, la autenticación protege a los pacientes frente a posibles medicaciones incorrectas y a productos de imitación, además de confirmar al personal médico que los consumibles o la medicación proceden de una fuente de confianza y autorizada, un factor que podría ser obligatorio para cumplir la normativa y el proceso clínico.

Cómo funciona la autenticación criptográfica

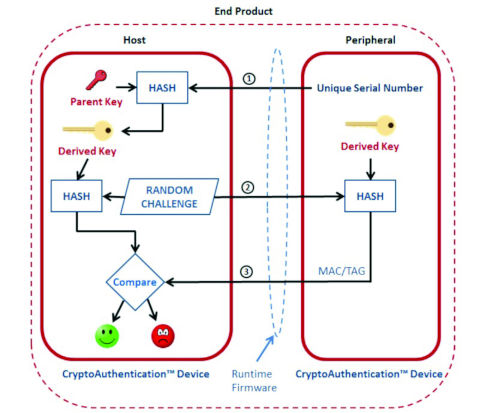

Existen dos métodos fundamentales de autenticación de desafío-respuesta basada en criptografía para verificar la autenticidad de un dispositivo o de los datos y establecer una conexión segura, simétrica y asimétrica. Aunque ambos métodos ofrecen el mismo resultado, difieren en su enfoque y en el proceso subyacente que utilizan para efectuar la autenticación.

La autenticación simétrica, también llamada autenticación de claves secretas, utiliza una sola clave secreta compartida por el emisor (el equipo) y el receptor (el accesorio). La autenticación simétrica destaca por su sencillez, ya que los algoritmos no imponen una elevada carga informática si se compara con el enfoque asimétrico; sin embargo, la clave necesita un almacenamiento seguro que puede ser una complicación para productos en grandes cantidades. Esto ocurre especialmente durante la fabricación, donde las claves corren el riesgo de quedar descubiertas.

La Figura 1 muestra un desafío-respuesta criptográfico de tipo simétrico que emplea una clave secreta compartida entre un equipo o dispositivo y un consumible o accesorio. Durante la fabricación del producto, en un proceso denominado aprovisionamiento, se crea una clave secreta a partir de una clave matriz y se carga en un CI criptográfico destinado al accesorio o producto desechable. Cuando se inicia el proceso de autenticación, el equipo envía un desafío en forma de número aleatorio al accesorio. La respuesta prevista se calcula a partir del número aleatorio y la clave secreta por medio de un proceso denominado “hashing”. El equipo ejecuta el mismo proceso y, si ambos resultados coinciden, el producto accesorio o desechable se considera auténtico. Los algoritmos de “hash” como SHA256 son métodos estandarizados en el sector que son promulgados y gestionados por el NIST (National Institute of Standards and Technology) de EE.UU.

Figura 1 – Se utiliza una clave secreta para validar un consumible médico por medio de autenticación criptográfica simétrica (fuente: Microchip).

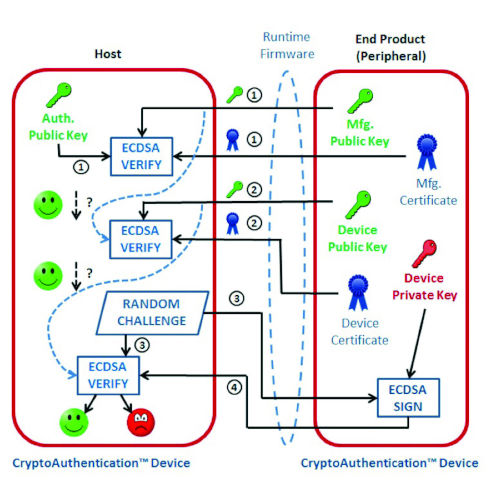

Un enfoque algo más complejo se basa en la autenticación criptográfica asimétrica, también conocida como infraestructura de clave pública o PKI (public-key infrastructure), que usa un par de claves relacionadas matemáticamente: una pública y una privada. La clave privada se halla en un CI de autenticación dentro del accesorio junto con un certificado del dispositivo y la clave pública del dispositivo, así como el certificado y la firma de la autoridad superior, el denominado certificado del firmante. El equipo incorpora una clave pública del firmante. La clave pública, especialmente para dispositivos sin conexión a internet, resulta muy sensible ya que verifica con el equipo la validez del producto desechable. Cuando se inicia el proceso de autenticación el accesorio o desechable enviará su clave y firma pública del dispositivo al equipo, donde son verificadas con una clave pública del firmante. Si se autoriza este paso, el equipo enviará un desafío con un número aleatorio al accesorio o desechable donde el número aleatorio se firma con la clave privada. El equipo utiliza la clave pública del dispositivo y un número aleatorio para verificar la firma. Cuando los cálculos demuestran que la firma es matemáticamente válida, el acceso al accesorio o desechable es autorizado si es auténtico. La ventaja de la autenticación asimétrica es su escalabilidad para distribuir claves criptográficas, mejor que con la simétrica.

Figure 2 – Una técnica de autenticación criptográfica asimétrica emplea algoritmos ECDSA (elliptic curve digital signature algorithms), certificados digitales, claves públicas y privadas (fuente: Microchip).

CI CryptoAuthentication de Microchip

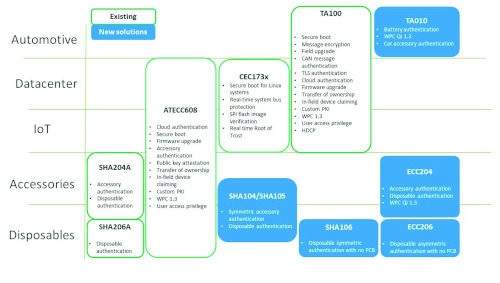

Microchip ofrece una línea completa de CI CryptoAuthentication indicados para un gran número de aplicaciones, desde IoT hasta centros de datos empresariales. La Figura 3 ilustra esta línea de productos según su aplicación, con CI adecuados para consumibles y accesorios médicos y sanitarios como las series SHA104/SHA105 y SHA106, y las familias ECC204 y ECC206.

Figura 3 – Las gamas CryptoAuthentication SHA104/SHA105/SHA106 y ECC204/ECC206 de CI de autenticación criptográfica de Microchip están indicadas para aplicaciones médicas y sanitarias (fuente: Microchip).

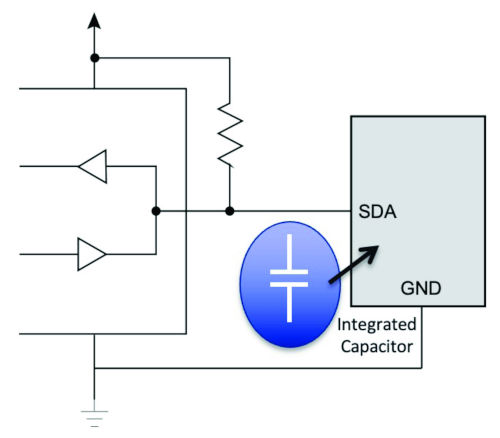

El SHA104 de Microchip, diseñado para accesorios y desechables, proporciona una seguridad simétrica de 128 bits y se puede utilizar en sistemas que requieran autenticación unidireccional o mutua. El SHA106 también se suministra en un encapsulado de 2 patillas e incorpora un acelerador de hardware SHA256 y cuatro ranuras para almacenamiento de claves o datos. El encapsulado de 2 patillas integra un condensador dentro del CI que proporciona capacidad de alimentación propia. El CI, diseñado para consumibles o accesorios sin electrónica, solo necesita una patilla de alimentación y otra de tierra (GND) ya que los datos se transfieren a través de la patilla de alimentación. Este formato compacto es ideal para aplicaciones con un número limitado de E/S en el controlador o con limitaciones de espacio. Para la comunicación emplea I2C o una interfaz SWI (single-wire interface).

Los ECC204 y ECC206 de Microchip ofrecen autenticación asimétrica compatible con ECDSA, SHA-256 y código HMAC (hash message authentication code). Al igual que el SHA106, el ECC206 también ofrece la opción de dos patillas por lo que permite usar una interfaz SWI.

La Figura 4 ilustra el sencillo funcionamiento de la interfaz SWI de 2 patillas con alimentación para el SHA106 o el ECC206 con la energía captada de la línea de datos y almacenada en el condensador integrado. Además, al no necesitar una placa de circuito impreso, esta solución abre la oportunidad de incorporar autenticación criptográfica a una gran variedad de consumibles médicos y sanitarios donde antes no era posible.

Figura 4 – Los CI CryptoAuthentication SHA106 y ECC206 de 2 patillas integran un condensador para almacenar la energía captada que alimenta el dispositivo (fuente: Microchip).

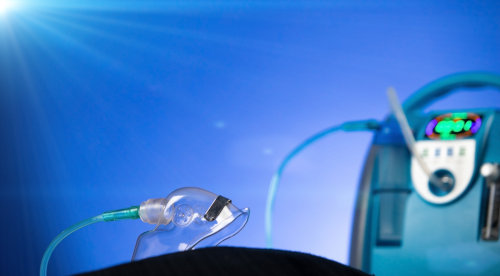

Ejemplo de aplicación de autenticación criptográfica: nebulizador portátil

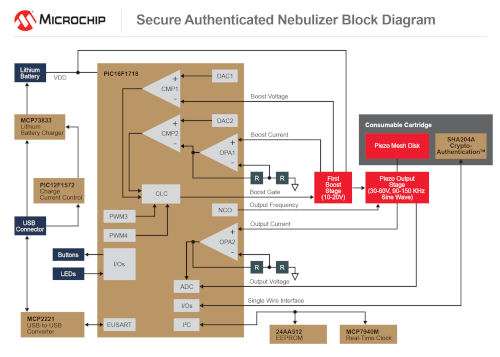

La Figura 5 muestra el diseño de referencia de una autenticación criptográfica simétrica para un nebulizador portátil que usa cartuchos reemplazables. Se trata de un diseño de nebulizador funcional en el que el recipiente del fabricante solo podrá funcionar con el cabezal del nebulizador del mismo fabricante, pero no con uno de imitación. Las ventajas de la autenticación son importantes para los pacientes al garantizar que se trata de un suministro de confianza. Otras ventajas son la protección de la marca, la calidad, las ventas y el servicio del fabricante, así como el cumplimiento de la normativa.

Todos los archivos y el código fuente del diseño se pueden descargar en la web de Microchip. Los diseños, destinados a la evaluación y el desarrollo de prototipos, utilizan un CI de autenticación SHA204 de muy bajo consumo que incorpora un algoritmo

SHA-256, un generador de números aleatorios de hardware y una EEPROM de 4,5 Kbit para almacenamiento de claves y datos. Su tensión de alimentación es de 1,8 VCC a

5,5 VCC y consume menos de 150 nA en reposo. El procesador del cabezal es un microcontrolador analógico inteligente de 8 bits PIC16F1718 de muy bajo consumo de Microchip.

Figura 5 – Diagrama de bloques de la arquitectura del diseño de referencia del nebulizador portátil de Microchip (fuente: Microchip).

Recursos de diseño de autenticación criptográfica que ayudan a acelerar el desarrollo de prototipos

Como ayuda para el desarrollo de prototipos de diseños con CryptoAuthentication basados en los CI ECC204, ECC206, SHA104 y SHA106, Microchip ofrece una gama completa de plataformas de evaluación de hardware, ejemplos de código de software y su Trust Platform Design Suite (TPDS).

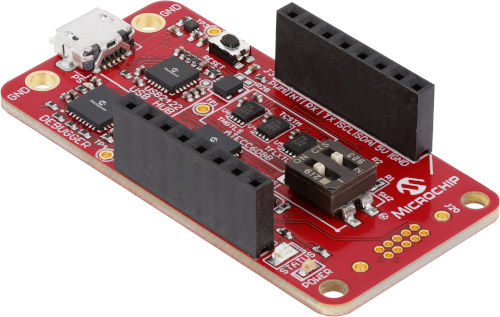

El CryptoAuth Trust de Microchip (referencia DM320118, ver Figura 6) es un kit de desarrollo destinado a la evaluación de algunos dispositivos de autenticación criptográfica de Microchip. El kit, que incorpora un microcontrolador ATSAMD21E18A de Microchip, es compatible con TPDS y con otras herramientas de software para desarrollos y prototipos de diseños de seguridad destinados a aplicaciones IoT. Ofrece soporte del CI ATECC608 y, mediante un zócalo mikroBUS de mikroElectronika, admite las series ECC y SHA de CI de autenticación criptográfica asimétrica y simétrica.

Figura 6 – Kit de desarrollo DM320118 CryptoAuth Trust de Microchip (fuente: Microchip).

Un ejemplo de tarjeta de desarrollo mikroBUS es la EV92R58A basada en ECC204. Se conecta a la tarjeta de desarrollo auxiliar DM32018 y permite evaluar a través de una interfaz SWI o I2C. Junto con TPDS, la biblioteca CAL (CryptoAuthLib Library) de Microchip es una fuente recomendada.

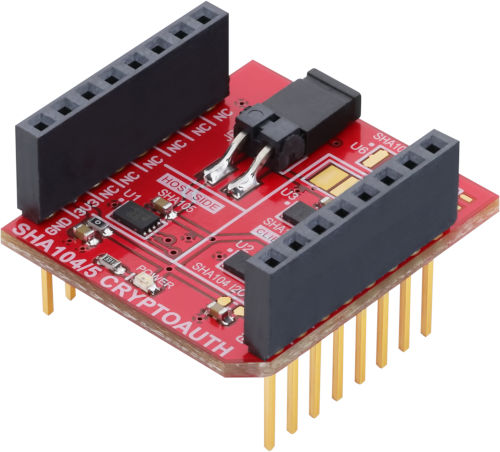

Otra tarjeta de desarrollo que se puede conectar es la EV97M19A (ver Figura 7). Incorpora los dispositivos CryptoAuthentication simétricos SHA104 y SHA105 de Microchip. El SHA104 puede usar la interfaz SWI o I2C, mientras que el SHA105 se limita a I2C.

Figura 7 – La tarjeta de desarrollo EV97M19A mikroBUS de Microchip evalúa los dispositivos SHA104 y SHA105 cuando se utilizan junto con el kit de desarrollo DM320118 (fuente: Microchip).

Como complemento a la extensa gama de kits de desarrollo y tarjetas de evaluación de Microchip se encuentra disponible la Microchip Trust Platform Design Suite. Proporciona una plataforma completa para el desarrollo de prototipos de soluciones de seguridad embebidas e incluye documentación para formación técnica, ejemplos de prototipos con claves ficticias y código fuente, así como un sistema de aprovisionamiento seguro. El código fuente se suministra como proyectos MPLAB® de Microchip para usarlos con microcontroladores de Microchip y código C nativo para otros microcontroladores.

La autenticación criptográfica protege al personal médico, a los pacientes y el prestigio de la marca

Garantizar la autenticidad de los consumibles y accesorios médicos es primordial. Los modelos de autenticación criptográfica simétrica y asimétrica proporcionan el concepto y las funciones de seguridad más importantes para ratificar que el personal médico y los pacientes están usando productos de una fuente de confianza. El empleo de dispositivos de autenticación que requieran unas mínimas conexiones eléctricas y ninguna fuente de alimentación potencia significativamente la capacidad de proteger los accesorios y desechables médicos y sanitarios sin electrónica integrada.

AUTOR: Xavier Bignalet - Product Marketing Manager - Microchip Secure Product Group, Microchip Technology

Articulos Electrónica Relacionados

- Aplicaciones de parches cutáne... El mundo de la sanidad está experimentando un cambio significativo. La prueba de resistencia de la pandemia, el crecimiento de la población mundial y el aumento...

- Minicámara NanEyeM de ams OSRA... Mouser ya cuenta con el módulo de minicámara NanEyeM de ams OSRAM. La NanEyeM es la cámara digital desechable más pequeña del mundo, y tiene una salida digit...

- Localización de fugas en insta... Afrontar la necesidad de multiplicar el número de camas en una UCI frente a la crisis del COVID19 ha obligado, en muchos casos, a aumentar el número de camas co...

- La representación visual en el... Desde que internet comenzó a cobrar vital relevancia en la vida de las personas, el “acceso rápido o instantáneo” a la información a cualquier servicio, es en l...

- El milagro de la medicina mode... Watson. Lo más probable es que haya oído el nombre de la supercomputadora de IBM que ganó un episodio especial de Jeopardy (concurso americano) en Febrero de 20...

- Sensor V para auto-medición de... Leman Micro Devices (LMD) ha anunciado que su V-Sensor y App se integrarán con smartphones de próxima generación ayudando al diagnós...

- Servicios de co-creación para ... congatec y System Industrie Electronic (S.I.E) han lanzado oficialmente sus nuevos servicios de co-creación para el diseño de sistemas IT/OT dedicados al sector...

- Panorámica general de la image... Desde que Wilhelm Röentgen obtuviera la primera imagen borrosa de rayos x en 1895 de la mano de su esposa, los científicos han estado buscando una forma mejor y...

- Pantallas Convencionales vs Pa... Cuando se trata de equipos médicos, las consideraciones para elegir la mejor opción deben basarse en el conocimiento total del área que se pretende cubrir. En e...

- Sistema de monitorización de p... Isansys ha desarrollado el PSE (Patient Status Engine), un sistema de monitorización de pacientes que utiliza tecnologías de sensores digitales e inalámbrico...

- Sistema Fujitsu SicoLaresHigia... Fujitsu ha presentado la nueva evolución de su sistema SicoLares Higia, tecnología para el control inteligente textil por RFID para Instituciones sanitarias. Un...

- Cables con certificación ISO 1... Molex, LLC opera una instalación de sala blanca plenamente certificada de acuerdo con el estándar ISO 146441-1:1999 Clase 8, que cumple con los ex...